|

Приемники и ретрансляторы YAESU | |

|---|---|

Yaesu VR-120 |

|

Yaesu VR-500 |

|

Yaesu VR-5000 |

|

Yaesu Fusion DR-1X |

Цены и наличие товара Вы можете уточнить здесь

YAESU VR-120

Описание

Сканирующий приемник VR-120 - это новый миниатюрный приемник фирмы Vertex (Yaesu). Дополнительные возможности:

- счетчик каналов, позволяющий использовать приемник в качестве частотомера. Данная функция позволяет обнаруживать и запоминать частоту самого сильного сигнала в полосе 100 МГц;

- большее количество каналов памяти (640);

- возможность присваивания каждому каналу текстового комментария длиной 8 символов.

Характеристики

| Технические характеристики | |

| Диапазон частот | 100 кГц - 1299.99995 МГц |

| Модуляция | AM, NFM,WFM |

| Тип схемы | Супергетеродин тройного преобразования |

| Шаг | 5, 6.25, 9, 10, 12.5, 15, 20, 25, 30, 50, 100 кГц |

| Каналов памяти | 640 каналов (10 банков по 64) |

| Сопротивление антенны | 50 Ом небалансир., BNC |

| Чувствительность (мкВ) 100кГц-5МГц 5-160 МГц 160-370 МГц 370-520 МГц 520-1300 МГц |

АМ 1.5 AM - 0.6, FM - 0.3, WFM - 0.9 AM - 0.6, FM - 0.3, WFM - 0.6 FM - 0.3, WFM - 1.0 FM - 0.7, WFM - 3.0 |

| Избирательность | WFM - 200 кГц/-6дБ AM/FM - 16 кГц/-6дБ |

| Питание | 2.2-3.5В, внутренние батареи |

| Потребление тока | 95 мА (режим приема с громкостью 50мВт на 8Ом) 15 мА (режим Standby, функция хранения включена) 55 мА (режим Standby, функция хранения выключена) |

| Рабочие температуры |

-10 - +50 |

| Мощность звукового выхода |

80 мВт на 8 Ом |

| Размер |

85 x 59x 28 мм |

| Вес | 195 г без батарей и антенны |

YAESU VR-500

Описание

Диапазон приема: 100 кГц - 1300 МГц

Виды модуляции: CW, AM, USB, LSB, WFM, NFM

Количество каналов памяти: 1000

Скорость: сканирования - 12 каналов/сек., поиска - 24 частоты/сек.

- Цифровой ЖК дисплей

- Отображение частоты, номера канала памяти, режима поиска/сканирования

- Индикатор уровня сигнала

- Спектроскоп

Характеристики

| Технические характеристики | ||

| Диапазон частот | 100 кГц - 1300 МГц в версии для США вырезаны полосы 807.1-819.7, 824-849 и 869-894 МГц |

|

| Виды модуляции | AM, USB, LSB, WFM, NFM | |

| Супергетеродин | Тройная конверсия | |

| Шаг подстройки |

50, 100 Гц 1, 5, 6.25, 9, 10, 12.5, 15, 20, 25, 30, 50, 100 кГц |

|

| Скорость | сканирования - 12 каналов/сек., поиска - 24 частоты/сек. | |

| Чувствительность, мкВ (AM/SSB/CW - 10dB S/N NFM/WFM - 12dB SINAD) |

от 100 кГц до 5 МГц | AM - 1.5; SSB/CW - 0.6 |

| от 5 MГц до 370 MГц | AM -1.0; SSB/CW - 0.5; NFM - 0.5; WFM -1.5 | |

| от 370 МГц до 520 МГц | SSB/CW - 0.5; NFM -0.5; WFM - 1.8 | |

| от 520 МГц до 1.3 ГГц | SSB/CW - 0.8; NFM -1.2; WFM - 3.0 | |

| Избирательность | нет данных | |

| Полосы пропускания | нет данных | |

| Антенный выход | Разъем BNC, сопротивление 50 Ом | |

| Питание | внутреннее - 2.2 ~ 3.5 В DC (2 батареи типа АА) внешнее - 9.0 ~ 16.0 В DC (блок питания в комплекте) |

|

| Ток потребления | 115 мА (на приеме) 55 мА (ожидание, экономичный режим отключен) 15 мА (ожидание, экономичный включен) |

|

| Параметры звука | 90 мВ (при питании от батарей) 125 мВ (при внешнем питании) |

|

| Габариты | 95 мм (в) х 58 мм (ш) х 24 мм (г) | |

| Вес | 220 г. (с батареями и антенной) | |

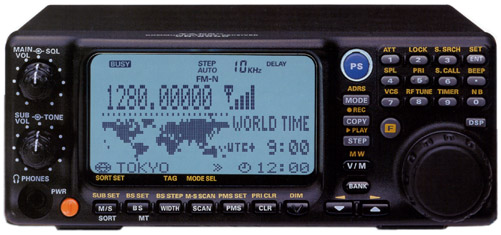

YAESU VR-5000

Описание

- Большой многофункциональный ЖК-дисплей

- Встроенный таймер

- Отображение частоты, номера канала памяти, режима поиска/сканирования

- Индикатор уровня сигнала

- Спектроанализатор (работает в режиме реального времени)

- Широкий набор типов и видов сканирования

- Возможность сканирования сразу двух частот

- Две ячейки цифровой записи звука по 8с каждая

- Компьютерный интерфейс управления

- Встроенный аттенюатор

- Цифровой шумоподавитель

- Цифровой фильтр импульсных помех, АПЧ

- Выход ПЧ 2 антенных разъема

- Развитые функции использования памяти

Характеристики

| Технические характеристики | |

| Диапазон частот | 0.1 - 2600 МГц |

| Шаг сетки частот | 0,02-500 кГц |

| Модуляция | AM/FM/WFM/CW/SSB |

| Скорость сканирования | 50 каналов в секунду |

| Число каналов памяти | 2000(100 групп) |

| Чувствительность (в зависимости от частоты) | 1.1…10.8(AM), 0.3...4.8(SSB/CW) 0.35…0.8(NFM), 1.5(WFM) мкВ |

| Питание | 13,5 В |

| Габариты и масса | 180х70х203мм; 1900 г |

YAESU Fusion DR-1X

Описание

Знакомство с ретранслятором DR-1X System Fusion

Yaesu Musen рада представить DR-1X, двухдиапазонный (144/430MHz) ретранслятор, который поддерживает обычную аналоговую FM связь, а также одновременно цифровой протокол System Fusion в пределах частотного диапазона 12.5кГц. Мы уверены, что внедрение новейшей DR-1X станет рассветом нашей новой и впечатляющей многофункциональной системы System Fusion.

System Fusion является интегрированной платформой, которую мы предлагаем в качестве нашего цифрового решения для радиосвязи, она обеспечит четкую и чистую голосовую связь и надежную высокоскоростную передачу данных с использованием цифровой модуляции C4FM, а также позволит пользоваться существенными преимуществами аналоговой FM радиосвязи, такими как низкое потребление батареи и возможность работать на больших расстояниях.

Одной из ключевых возможностей System Fusion является функция AMS (автоматический выбор режима), которая мгновенно распознает принимается ли сигнал в режиме V/D, режиме голосовой связи или режиме данных FR аналоговом FM или цифровом C4FM, и автоматически переключается на соответствующий. Таким образом, благодаря нашим цифровым трансиверам FT1DR и FTM-400DR System Fusion, чтобы поддерживать связь с аналоговыми FM радиостанциями больше нет необходимости каждый раз вручную переключать режимы,.

На репитере DR-1X, AMS можно настроить так, чтобы входящий цифровой C4FM сигнал преобразовывался в аналоговый FM и ретранслировался, таким образом позволяя поддерживать связь между цифровым и аналоговым трансиверами. AMS также можно настроить на автоматическую ретрансляцию входящего режима на выход, позволяя цифровым и аналоговым пользователям совместно использовать один ретранслятор.

До сих пор, FM ретрансляторы использовались только для традиционной FM связи, а цифровые ретрансляторы только для цифровой. Однако, теперь просто заменив обычный аналоговый FM репитер на DR-1X, вы можете продолжать пользоваться обычной FM связью, а также использовать ретранслятор для более продвинутой цифровой радиосвязи System Fusion. Другие периферийные устройства, такие как дуплексер и усилитель и т.д. можно продолжать использоваться как обычно.

Система управления ретранслятором включает панель выбора частот RX/TX, мощности (50/20/5 Вт), доступ к управлению CTCSS или DCS аналоговой FM, с программируемыми временными интервалами и идентификатором CW или голоса (если установлена опция FVS-2). Также поддерживается возможность дистанционного управления для функции Shutdown (отключение). На задней панели имеется I/O порт, с помощью которого можно подключить "С-COM 7330 Тройной контроллер ретранслятора." Этот контроллер позволяет управлять максимум тремя DR-1X, чтобы запрограммировать сигнал, таймер, режим доступа и многое другое.

Новый DR-1X будет доступен с июня 2014 года. Пожалуйста, обратите внимание на техническую документацию для получения информации о ценах. Теперь мы с нетерпением будем ждать ваших заказов.

DR-1X

Цифровой репитер VHF / UHF C4FM/FM

50 Вт 144/430 МГц двухдиапазонный

Основные особенности System Fusion:

- Функция AMS (автоматический выбор режима) автоматически распознает принят ли цифровой C4FM сигнал или обычный FM

- Улучшенный показатель BER (Bit Error Rate- характеристика качества передачи) C4FM обеспечивает превосходное качество звука

- Улучшенный показатель BER (Bit Error Rate) C4FM обеспечивает лучший прием во время движения и в условиях слабого приема сигнала

- Использование всего диапазона 12,5 кГц обеспечивает высокую скорость передачи данных

- Функция быстрого снимка позволяет получать изображения, вместе с информацией о времени и данными GPS

- Цифровая функция GM (цифровая функция контроля группы)

- Высокоточная функция навигации

Особенности радиостанции:

- Режимы модуляции: 12,5 кГц цифровой C4FM, обычный FM

- Функция AMS (автоматический выбор режима) автоматически распознает является ли сигнал цифровым C4FM или обычным сигналом FM

- 3,5-дюймовый цветной сенсорный экран

- Очень надежная в работе, высокая выходная мощность: 50Вт/20Вт / 5Вт

- Аварийный режим: Поддержка автоматической смены резервной батареи

- Разъем под микрофон на передней панели предназначен для использования при проверке передачи, и позволяет использовать репитер в качестве базовой станции

- Встроенный большой динамик с регулятором громкости на передней панели

- Внутренний источник питания

- 19" монтируется в стойку

- Высокая стабильность ± 2.5ppm TCXO

- DSQ сигналинг (код цифрового шумоподавления)

- CTCSS и DCS сигналинг

- Функция оповещения идентификатора (Голосовой режим: требуется FVS-2)

- На задней панели имеется I/O порт, с помощью которого можно подключить "С-COM 7330" контроллер ретранслятора.

- Работа в качестве базовой станции

Характеристики

Диапазоны частот: RX / TX: 144 до 148 МГц, от 430 до 450 МГц

Шаг канала: 5/6.25 кГц

Тип цепи: супер-гетеродин с двойным преобразованием

Тип модуляции: F1D, F2D, F3E, F7W

Выходная мощность: 50 Вт/20 Вт / 5 Вт

Размер (Ш х В х Г): 482 х 88 х 380 мм без ручки и провода

Вес (прибл.): 10 кг

Кол-во в упаковке: 1