Официальный дистрибьютор Barrett Communications (Австралия) в Украине ТОВ “КОНЦЕРН АЛЕКС”

Представляем Вашему вниманию оборудование австралийской фирмы Barrett Communications Pty. Ltd., известной во всем мире как производитель надежного радиооборудования КВ и УКВ диапазона, армейского и гражданского назначения.

Отличительной чертой продукции Barrett является законченность системных решений на основе своих радиостанций. В настоящее время реализованы автоматические системы дистанционного управления трансивером, выхода по КВ-каналу в телефонную сеть, передачи данных, факсимильных сообщений, электронной почты, подключения к сети Интернет, передачи графического изображения, текстов, файлов и т.п.

Barret communications

|

Опции

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

BARRETT PRC-2080 Тактическая УКВ радиосистема

BARRETT PRC-2080 Тактическая УКВ радиосистема

BARRETT 2063 КВ-УКВ шлюз

BARRETT 2063 КВ-УКВ шлюз

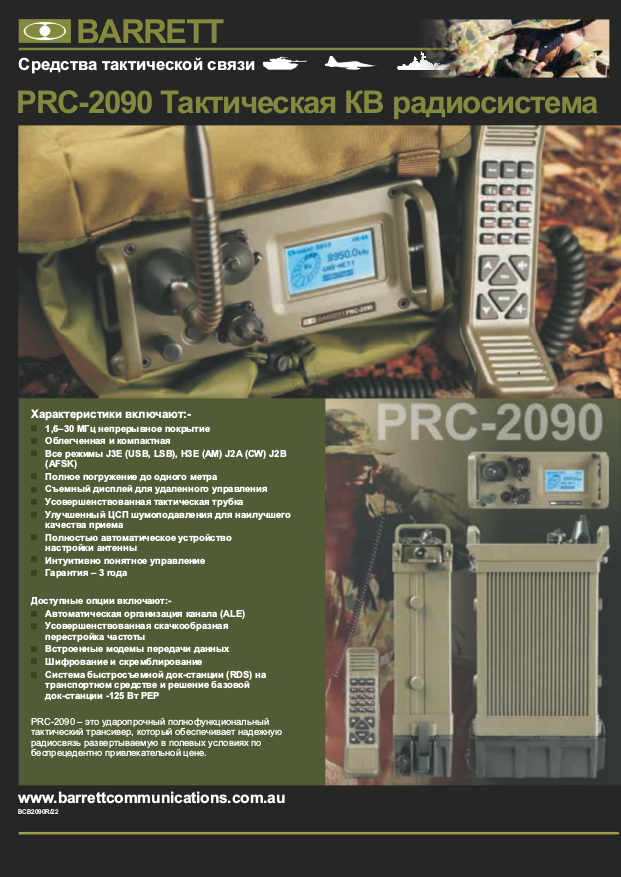

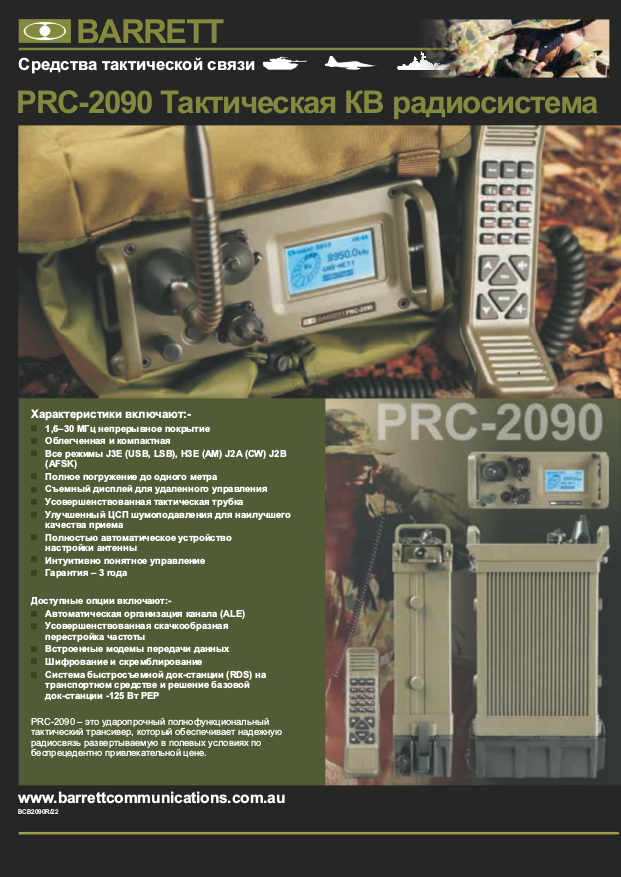

BARRETT PRC-2090 Тактическая КВ радиосистема

BARRETT PRC-2090 Тактическая КВ радиосистема

BARRETT PRC-2064 Тактический голосовой шлюз

BARRETT PRC-2064 Тактический голосовой шлюз

HF Tactical antennas

HF Tactical antennas

| Rapid deployment wire dipole antenna - 125 W |

Operates from 2 to 30 MHz - 125 W PEP max. Frequency markers attached to Kevlar radiators.

Includes:-

- Lanyards wound on reusable spools with throw and securing weights

- 10 metres of RG-58AU coaxial cable, with waterproof BNC and UHF coaxial connectors

- Carry bag - colour black |

|

| Rapid deployment broadband dipole antenna - 125 W |

Operates from 2 to 30 MHz without adjustment - 125 W PEP max. Can be deployed as full length broadband dipole or in compact form. Manufactured with Kevlar radiators and UV resistant Dacron cords.

Includes:-

- Radiators and loads wound on reusable spools

- Lanyards wound on reusable spools with throw and securing weights

- 10 metres of RG-58AU coaxial cable, with waterproof BNC and UHF coaxial connectors

- Carry bag - colour black |

|

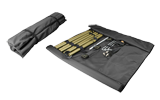

| Rapid deployment mast |

Portable 5m mast kit for tactical broadbands and dipoles - rapid deployment.

Includes:-

- 7 piece mast

- Guys on winders, earth pegs, guy pegs and hammer

- Carry bag - colour black |

|

| Tape whip - 1.5 metre |

| For manpack operation in receive mode (for transmission from 5 to 30 MHz but at limited efficiency). |

|

| Long wire throw out antenna |

For manpack operation with an adaptor to suit the whip stud on PRC-2090.

Includes:-

- Winding hub, antenna wire and throw weight

- Carry bag - colour black |

|

| Collapsible whip 3 metres |

| For manpack operation with gooseneck - colour black. |

|

| Counterpoise earth kit - multi-wire |

Recommended to increase the efficiency of the PRC-2090 operating with whip antennas below 3 MHz when in dry soil or desert areas where normal earth connections are difficult to achieve.

Includes:-

- Winding hub, wire earth radials and weights

- Carry bag - colour black |

|

| Counterpoise earth kit - single wire |

Recommended to increase the efficiency of the PRC-2090 operating with whip antennas below 3 MHz. Includes:-

- Winding hub, wire earth radial and peg

- Carry bag - colour black |

|

| Whip adaptor to suit 2090 |

| Complete whip adaptor to fit 2090 manpack. |

|

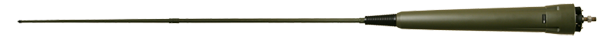

| Barrett 2019 MIL-SPEC Automatic tuning HF mobile antenna - NATO green |

Features:-

- Frequency range 2 to 30 MHz

- Fast tuning - typically less than 2 seconds

- Extremely robust technical plastic alloy radome

- Two piece MIL-SPEC whip and spring - Immersible to 1 metre for 1 hour

- Meets MIL-STD 810G Clause 516.5 for shock, Clause 501.4, 503.4 for temperature Clause 514.5 for vibration, Clause 510.4 for dust |

|

Includes:-

- Barrett 2019 antenna

- Interface cable 6 m - integral coaxial/control with connectors to suit 2090 vehicle docking station

- Fibreglass split whip top section and bottom section

- Tapered spring - black

- Installation sheet |

|

| Stainless steel whip |

| Single section stainless steel whip for the Barrett 2019 automatic tuning mobile antenna for NVIS operation. |

|

| NVIS whips extension to suit Barrett 2019 automatic tuning mobile antenna |

| Two whip sections complete with tie down harness to extend the whip on the Barrett 2019 automatic tuning mobile antenna for NVIS operation. The usable frequencies for NVIS communications are between 2 MHz and 15 MHz |

|

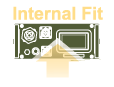

| Internal fit GPS receiver for 2019 antenna |

| GPS receiver fitted inside the 2019 antenna, interfaces to the 2050 transceiver via the RF control cable supplied with 2019 antennas. |

|

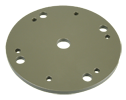

| Adaptor plate to mount 2019 antenna |

| Mount plate for mounting 2019 antenna on existing vehicle mounts with NATO 6 or 3 hole or USA 4 hole patterns. |

|

| 2018 Mobile magnetic loop HF antenna |

Ideal for NVIS propagation or applications requiring constant coverage for distances of 0-1000km, the loop antenna provides significantly more gain than conventional whip antenna systems.

Features:-

- Frequency range 3.9 to 12.5 MHz - Fast tuning - typically less than 2 seconds

- Meets MIL-STD 810G Clause 516.5 for shock, Clause 501.4, 503.4 for temperature Clause 514.5 for vibration, Clause 510.4 for dust

- Packed size 2000 mm x 1300 mm x 200 mm

Includes:-

- Interface cable - integral coaxial/control and connectors

- Operation and installation manual |

|

| Rapid deployment broadband dipole antenna - 125 W |

Operates from 2 to 30 MHz without adjustment - 125 W PEP max. Can be deployed as full length broadband dipole or in compact form. Manufactured with Kevlar radiators and UV resistant Dacron cords.

Includes:-

- Radiators and loads wound on reusable spools

- Lanyards wound on reusable spools with throw and securing weights

- 20 metres of RG-58AU coaxial cable, waterproof C32-21 UHF type connector coaxial

- Carry bag - colour black |

|

| Rapid deployment wire dipole antenna - 125 W PEP |

Operates from 2 to 30 MHz with frequency lables to indicate tuned length. Manufactured with Kevlar radiators and UV resistant Dacron cords.

Includes:-

- Lanyards wound on reusable spools with throw and securing weights

- 20 metres of RG-58AU coaxial cable, waterproof C32-21 UHF type connector coaxial

- Carry bag - colour black |

|

| 912 multi-wire broadband dipole (2 to 30 MHz) - 150 W PEP stainless steel |

Includes:-

- 30 metres of RG-58AU coaxial cable with waterproof C32-21 type UHF coaxial connectors.

Note:- Masts supplied separately.

|

|

| 10 metre lightweight, air transportable aluminium mast - nylon guys |

Suitable for rapid deployment of Barrett 912 broadband antennas or Barrett 915 series wire dipole. With Nylon guys and ground mounting. Packed length 2 metres, suitable for air-freight.

Includes:-

- Offset bracket and pulleys

- Nylon guys, guy anchor pegs, pulleys and halyard

- Installation instructions |

|

| 10 metre lightweight, air transportable aluminium mast - stainless steel guys |

Suitable for rapid deployment of Barrett 912 125 W broadband antennas or Barrett 915 series wire dipoles. With Stainless Steel guys and ground mounting. Packed length 2 metres, suitable for air-freight.

Includes:-

- Offset bracket and pulleys

- Stainless steel guys, guy anchor pegs, pulleys and halyard

- Installation instructions |

|

HF Tactical power options

HF Tactical power options

HF Tactical general options

HF Tactical general options

VHF Tactical antenna options

VHF Tactical antenna options

VHF Tactical general options

VHF Tactical general options

| Tactical handset with keypad |

Tactical handset with waterproof Gore-tex® membranes and MIL-SPEC connector, speaker, microphone,

Press-To-Talk (PTT) button and backlit control keypad for use with advanced software features such as Selcall, Groupcall, key entry and front panel programming. |

|

| Tactical handset |

| Tactical handset with MIL-SPEC connector, speaker, microphone and Press-To-Talk (PTT) button. For use when functions available to the operator are to be limited. |

|

| Lightweight tactical headset (under helmet) |

| 2Lightweight Tactical Headset, suited to under helmet mounting, with MIL-SPEC connector, speaker, microphone on a gooseneck and clip on Press-To-Talk (PTT) button. |

|

| Interconnecting control cable 2.0m between 50 W VHF amplifier and vehicle docking station |

| Required when 50 W VHF amplifier is mounted remotely from the Vehicle Docking Station. |

|

| Coax cable 2.0m BNC to BNC vehicle docking station to 50 W VHF amplifier |

| Required when 50 W VHF amplifier is mounted remotely from the Vehicle Docking Station. |

|

| PRC-2080 Technical manual - on CD |

| Detailed manual with schematics, circuit theory, fault diagnostics and maintenance procedure. |

|

| Canvas backpack |

| Canvas Backpack to suit the PRC-2080 VHF Tactical Handheld Package or VHF 5 W Tactical Transceiver with standard battery. The lightweight backpack design is suited to back mounting the transceiver (transceiver not included), mounting either a short or long antenna and is olive green in colour. |

|

| Framed backpack |

| Framed back pack to suit PRC-2081. |

|

| Rugged external mount speaker |

External mount speaker for the PRC-2082 50 W VHF transceiver when used in a mobile, as a base or within

a rebroadcast system. Includes mounting bracket

Note:- Cable part number 2080-10-31 is required to connect the speaker.

|

|

| VHF Speaker mounting bracket |

| Speaker bracket for mounting the rugged external speaker to the vehicle docking station. |

|

| Cable speaker to PRC-2082 transceiver |

Cable to connect the rugged external mount speaker to the PRC-2082 50 W VHF amplifier when used in

a mobile, as a base or within a rebroadcast system. |

|

| VHF Handset mounting bracket |

Bracket to mount handset to the PRC-2082 50 W VHF transceiver when used in a mobile, as a base or within

a rebroadcast system. |

|

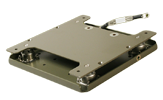

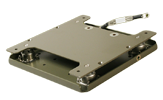

| Vehicle docking station for docking of PRC-2080 transceiver |

| Vehicle docking station to connect PRC-2080 VHF transceiver to Vehicle/Base amplifier or direct to external VHF antenna. Provides DC supply, Audio/RS-232 and RF connections.

Note:- illustrated here with PRC-2080 docked - not supplied with unit.

|

|

| 50 W VHF Amplifier |

30 - 88 MHz, provides 50 W power output. For PRC-2080 docked in vehicle docking station.

Includes Aux Mic/Data Input connector. |

|

| Anti-vibration mount |

| For mounting a Vehicle Docking Station into an armoured or other shock-heavy vehicle.

Note: includes transition plate.

|

|

| Transportation casing |

| High impact polyester transportation casing. |

|

Как и куда распространяются радиоволны

Чем длиннее, тем дальше

Каждый раз, когда вы беретесь за ручку настройки радиоприемника и отправляетесь в путешествие по эфиру, перед вами открывается удивительный мир странствий, интересных и совсем не опасных приключений. Единственным их результатом будет расширение ваших знаний и кругозора.

Для обычного путешествия, как известно, нужны карта, компас (а лучше, спутниковый карманный приемник-навигатор - такие уже имеются), еще немного туристического снаряжения и элементарные знания и навыки. Для путешествия по эфиру, не выходя из дома, нужно все то же самое: снаряжение - радиоприемник, карта и "компас", справочник по радиостанциям мира и, конечно, знания и навыки. Как раз то, о чем мы сегодня собираемся поговорить.

Бесполезно искать ночью иголку в стоге сена, как бесполезно днем, находясь на территории России, искать в эфире американские радиостанции на средних волнах, хотя найти их можно ночью и днем. Итак, все наше многословие свелось к одному: вращая ручку настройки приемника, полезно хотя бы немного знать о распространении радиоволн на Земле.

Последней фразой я хотел подчеркнуть, что в Космосе все гораздо проще. Радиоволны, как и световые, и другие электромагнитные волны, распространяются прямолинейно. Они стараются это делать и на Земле, но она-то, как справедливо заметили еще средневековые ученые, круглая, и дальше горизонта на ней ничего не видно! Какой же смелостью надо было обладать Колумбу, а затем и Магеллану, чтобы экспериментально, собственным путешествием доказать сферичность Земли!

Трудно сравнивать, но изрядной смелостью обладал и Маркони, когда не прошло и десятилетия после первых успешных опытов Генриха Герца, Оливера Лоджа и Александра Попова по передаче и приему радиоволн, а он уже поставил целью послать радиосигналы через Атлантический океан. Были натянуты гигантские по тем временам проволочные антенны, построены мощные передатчики. И такая связь между побережьями Англии и Канады была впервые осуществлена в 1903 г. Успех был огромен, хотя всего-то и принято было достоверно три телеграфных тире.

В те годы уже было экспериментально, т. е. методом проб и ошибок, установлено, что чем длиннее волна, тем дальше она распространяется. Первую трансатлантическую связь провели на сверхдлинных волнах. Отсюда и применение гигантских антенн - ведь длина волны первых примитивных радиопередатчиков прямо зависела от длины антенны. Кроме того, чтобы антенна эффективно излучала, ее длина должна быть хотя бы порядка четверти длины волны. Тогда же необходимо было объяснить факт зависимости дальности распространения от длины волны явлением дифракции. Упрощенно говоря, дифракция - это огибание волной препятствия, а препятствием является высота шарового сегмента Земли, разделяющего приемную и передающую радиостанции (рис. 16). От Санкт-Петербурга до Москвы, как известно, около 600 км. Расчет дает высоту шарового сегмента h около семи километров, следовательно, длинные, километровые волны распространяются на такие расстояния.

У читателя может возникнуть вопрос: а как определить длину волны? Прежде ее обозначали в метрах прямо на шкале приемника, а теперь все чаще в килогерцах и мегагерцах (соответствующих длине волны), а уж современные цифровые шкалы и подавно измеряют только частоту. Длина волны l и частота колебаний f радиопередатчика обратно пропорциональны и связаны через скорость распространения радиоволн - c, такую же, как и скорость света: l= c/f. Практически, чтобы узнать длину волны в километрах, надо 300 разделить на частоту в килогерцах. Например, московская длинноволновая радиостанция на частоте 171 кГц (бывшая имени Коминтерна) имеет длину волны около 1,75 км. Ее можно слушать почти на всей территории европейской части России круглосуточно. Увлечение длинными волнами на заре радиотехники породило великую эпоху Радиостроя, когда антенны становились все выше, а радиостанции все мощнее. В 30-е годы радиостанция им. Коминтерна была самой мощной в Европе, излучая до 500 кВт, и ее слушали на детекторные приемники в самых глухих и отдаленных деревнях.

Радиостанций становилось все больше, и они стали создавать помехи друг другу. Здесь надо заметить, что при передаче радиовещательной программы станция занимает в эфире не одну частоту, а целую полосу частот шириной до 20 кГц. В справочниках указывают центральную частоту этой полосы, называемую несущей частотой, или просто несущей. Именно эту частоту и генерирует высокочастотный, или, как его называют, задающий генератор передатчика. Затем его колебания усиливаются и модулируются колебаниями звуковых частот.

В 30-е годы было достигнуто соглашение - установить разнос частот радиостанций в 9 кГц. Оно соблюдается и поныне. Теперь легко сосчитать, что на длинных волнах, в участке, отведенном для радиовещания (примерно от 150 до 400 кГц), можно разместить не более двух с половиной десятков радиостанций.

Со временем стали строить средневолновые радиостанции - в этом диапазоне около 120 частотных каналов, но и дальность распространения меньше, поскольку длина волны короче ( вспомните про дифракцию). Поэтому один и тот же частотный канал стали отводить нескольким, достаточно удаленным друг от друга радиостанциям. В дневное время они не создавали помех друг другу. Иное дело ночью, дальность распространения длинных и средних волн намного возрастала и становились слышны радиостанции, удаленные на несколько тысяч километров. Резко возрастали и взаимные помехи. Отчего это?

Ученые уже имели рабочую гипотезу. Высказал ее Оливер Хевисайд, чудаковатый английский джентльмен, чопорный и безукоризнено одетый, когда появлялся на людях. Но делать он этого не любил, а любил работать по ночам в жарко натопленной комнате и с наглухо занавешенными окнами. Говорят, что когда его избрали действительным членом Королевского Общества (по-нашему - Академии наук) и пригласили на торжественную церемонию избрания (черные мантии, головные уборы с четырехугольным верхом), он не нашел гинеи (а такой символический взнос надо было уплатить) и просто не пошел на заседание! К чести общества надо сказать, что оно все-таки избрало Хевисайда не действительным, но почетным членом, при этом не требовалось ни его присутствия, ни гинеи.

Так в чем же состояла гипотеза?

3.2. Жизнь преподносит сюрпризы!

Пока шла драка за распределение частот на длинных и средних волнах, короткими никто не интересовался, они считались просто непригодными для дальней радиосвязи и за ненадобностью были отданы... радиолюбителям. А такие уже были в начале двадцатых годов. Ведь и радиосвязь, и наблюдение за сигналами радиостанций - это очень интересно! И вот, от радиолюбителей стали поступать сенсационные сообщения: с помощью простейших передатчиков мощностью в несколько ватт и примитивных приемников устанавливались связи на десятки тысяч километров! Такой феномен уже нельзя объяснить дифракцией.

Тут-то и вспомнили гипотезу Хевисайда: верхние слои атмосферы должны быть ионизированы солнечным излучением. Ионизированный газ (ионосфера) содержит много свободных электронов и может проводить электрический ток, а значит, должен отражать радиоволны. Скорые на подъем американцы соорудили импульсный передатчик, и в 1924 г. инженеры Брейт и Тьюв получили отражение от ионосферы при вертикальном зондировании и измерили время запаздывания отраженного импульса, а по нему вычислили высоту отражающего слоя.

Ионосферу долгое время называли слоем Хевисайда. Позднее Эпплтон, анализируя отраженные сигналы, обнаружил, что отражающих слоев несколько. Ему же мы обязаны и названиями слоев. В своих расчетах он обозначил вектор напряженности электрического поля, как это обычно и делается, буквой Е. Когда же понадобилось обозначить поле другого отражения, он выбрал следующую букву алфавита - F. Убедившись, что отражения идут от разных слоев, он решил, что и названия им готовы - Е и F, при этом имея в виду, что в дальнейшем могут быть открыты и другие слои, для которых пригодятся и предыдущие, и последующие буквы алфавита. Это предвидение вполне оправдалось. Теперь известно, что в летний полдень можно наблюдать, по крайней мере, четыре четко различимых слоя. Самый нижний, слой D на высоте около 70 км, существует только днем. Слой E на высоте 90...120 км существует круглосуточно, лишь ночью в нем уменьшается электронная концентрация (Солнце-то, причина ионизации, не светит!) и увеличивается высота. То же, но в меньшей степени, происходит и со слоем F, но он расположен значительно выше - 200...250 км. Днем он распадается на два слоя - F1 и F2.

Информация взята из сайта http://www.chipinfo.ru